学術系ホームページ&CD/DVD制作

050-6870-5000

パスワードがハック? 脅迫メールを追跡せよ

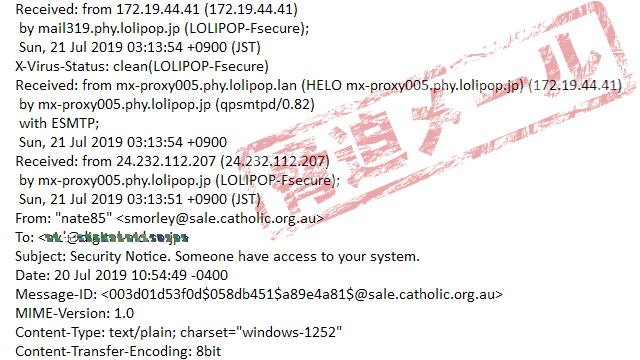

メールのタイトルは、Security Notice. Someone have access to your system. で「セキュリティ警告。誰かさんがあなたのシステムにアクセスしてしました」くらいの意味でしょう。発信者は nate85

内容は、ざっとこんな感じです。

マルウエアを仕込んで、メールパスワードも入手した。パスワードを変更しても、すぐ察知できる。こっちでもパスワードを変更してやるよ。

お前が恥ずかしいことをしているところを撮ったビデオを見つけたぞ。ネットにアップしてやった。データを消してほしいなら、48時間以内に、600米ドル分のビットコインを買って、指定の wallet に入れておけ。

メールの内容を男言葉で書いていますが、それは翻訳する際の気分でそうなっただけで、送信者を男性と決めつけているわけではありません。

人のデバイスに侵入し、パスワードをハックするなどのハッキングは、相当プログラミングに長けていなければできないことです。しかし、ハッタリをかまして脅すのにはプログラミングの知識は不要です。当然、後者のほうが圧倒的に多いのです。そのことをふまえたうえで、まず、ほんとうにハックされているのかどうか探るため、状況を正しく分析してみることにします。

ハッキングを裏付ける証拠はあるのか

上記のメールには明らかに不自然な点があります。

デバイスをハックしたという割には、何をハッキングしたのか、具体的ではありません。メールパスワードをハックしたとは言っていますが、どのメールアドレスで、そのパスワードは何なのかは書いていません。

ふつう、ハッカーは自己顕示欲が強く、ハッキングが成功したという証拠をひけらかす傾向があります。さらに、ハッキングをネタに脅すのであれば、その証拠の提示しておく必要があります。

それがこのメールには欠けています。

その代わりに、"恥ずかしいことをしているところを撮ったビデオ"ですって。

むろん、そんなものはないのですが、かりにそのテのビデオがあったとして、どうして、そのビデオの被写体がデバイスの所有者だとわかるんでしょうか?

スパマーの特長は、思考が粗雑で、論理の飛躍や矛盾をそのままに、"でっち上げ"で脅すという点にあります。この"でっち上げ"で脅すという手法は、該当者を絞り込んでしまい、脅迫そのものが成リ立ちにくくなるという欠陥があります

それでも、スパマーなら、こう考えます。

たとえ該当者が数万人に1人しかいなくても、そいつがひかかって金を払えばペイする。

ここまで来ると、発信者 nate85 氏はしがないスパマーだと断定してよいでしょう。

パスワードをハックされたかどうか調べる方法

今どきのハッカーは、パスワードを盗んだからといって、わざわざ自分で脅しをかけるようなことはしません。盗んだパスワードを売りとばしたり、晒したりするのがふつうです。

ですから、nate85 氏が自分でハックしたのではないにせよ、どこからか、パスワードを入手した可能性も考えられます。あるいは、nate85 氏でないにせよ、誰かがパスワードを入手する可能性はあります。もし、パスワードが晒されているのであれば。

自分のメールパスワードがどこかで晒されていないか調べるために、下記サイトが役に立ちます。

Have I Been Pwned: Check if your email has been compromised in a data breach

もし、上記サイトでほんとうにメールパスワードが漏洩していることが分かったら、警察に届けましょう。

パスワードを変更しよう

メールのパスワードがハックされたにせよ、されなかったにせよ、そのメールアドレスを今後とも使い続けるのであれば、この際、パスワードは変えておきましょう。

脅迫メールでは、パスワードを変えてもすぐに察知できるなどとうそぶいていますが、真に受ける必要はありません。

ほんとうにパスワードの変更を察知し、脅迫者の側でもパスワードを変更できるようにするためには、脅迫者がメールサーバをハックしておかなければなりません。この人にはそれはむずかしすぎます。

それでもなお心配であれば、メールサーバの管理者に脅迫メールのメールヘッダを送り、相談しましょう。

メールの経路をたどる

メールはいくつかのメールサーバを経由して、受信者の元に届きます。ですから、メールサーバを逆にたどれば、メール発信者の居住地を至るはずです。

そのために、メールのヘッダを解析する必要があります。

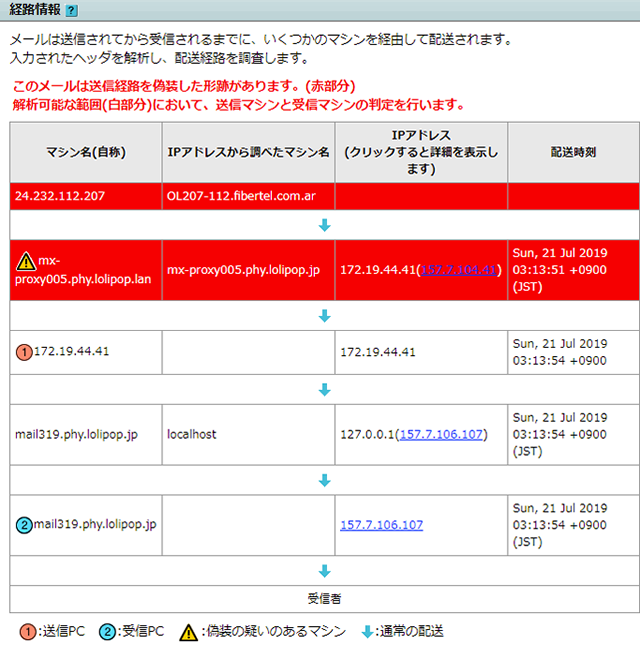

そこで、nate85 氏からメールのヘッダを aguse.jp で解析しました。

aguse.jp はウエブ調査で有名ですが、メールヘッダも解析してくれます。

メールの経路は偽装することができるため、aguse.js では偽装した痕跡があれば、その部分を赤く示します。

偽装された mx-proxy005.phy.lolipop.lan は筆者が利用している日本のロリポップのメールサーバの一つです。本来ならば、nate85 氏のデバイスに近いサーバのはずですが、やはりここは知られたくないのでしょう。それにしても分かりやすい偽装の仕方です。

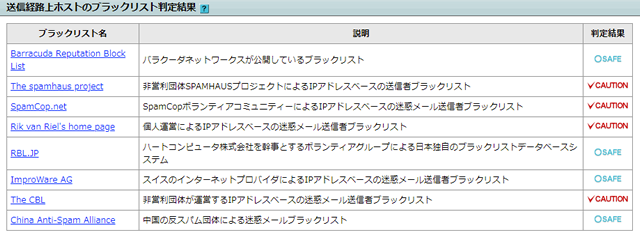

ここでは、メール送信を行ったコンピュータのIPアドレス 172.19.44.41 がブラックリストに掲載されているか確認しています。

nate85 氏はこの業界では有名人のようです。

まとめ

「デバイスをハッキングし、データを入手した」と称して、金をゆするメールが来たら、まず、それがハッタリでないかを疑いましょう。ほんとうにハッキングしたのなら、何らかの証拠を示すはずです。証拠がなければ、ただのハッタリです。これを機会にパスワードを変更しましょう。

また、メールのパスワードがネット上に晒されていないか確認し、晒されているのであれば、警察に届けましょう。